Bereid je voor op een cyberaanval

Securitytesten kunnen worden gebruikt om verschillende soorten hackers en hun skills te simuleren en om voor te bereiden op een echte cyberaanval. Het stelt organisaties in staat hun volwassenheid te beoordelen door kwetsbaarheden in technologie, mensen, fysieke toegang en processen te identificeren. Het stelt hen ook in staat hun cyberweerbaarheid te vergroten door de organisatie te trainen om effectief te reageren op incidenten en eventueel door het opstarten van de crisisorganisatie.

Gepubliceerd: 09 juli 2025

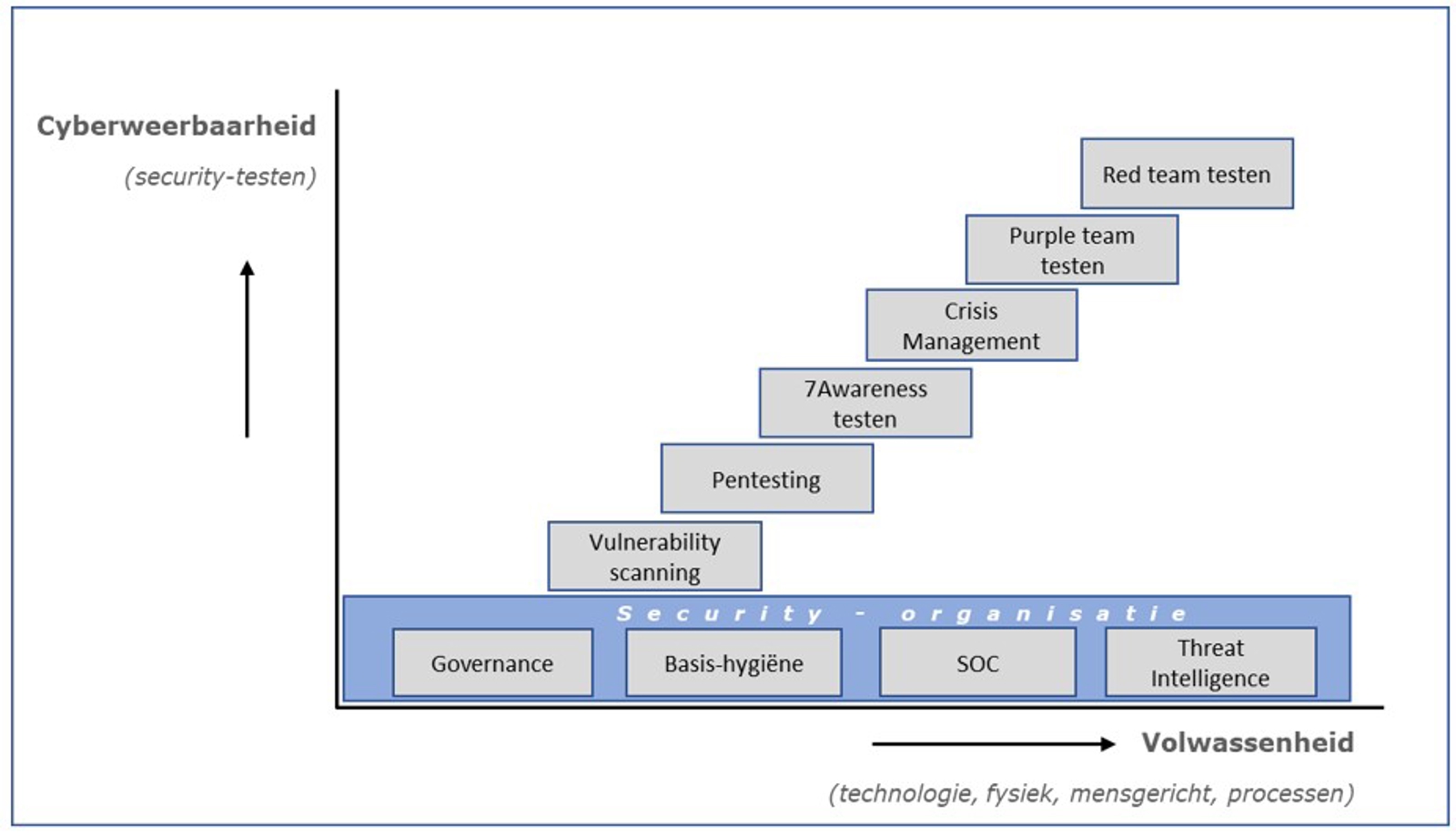

Aan de hand van het stappenplan van De Nederlandsche Bank (DNB) in Figuur 1 beschrijft dit artikel hoe de volwassenheid van de security-organisatie op orde kan worden gebracht en hoe de lessen van iedere securitytest optimaal benut kunnen worden. Ook wordt ingegaan op verschillende securitytesten, met een oplopende impact op de organisatie, die de cyberweerbaarheid van de hele organisatie kunnen versterken. Rob Wassink heeft het stappenplan ontwikkeld op basis van zijn ervaring als cybersecurityspecialist en testmanager bij de afdeling Cyber Resilience & Crisis Management van DNB.

Aan de hand van het stappenplan kunnen instellingen een roadmap voor informatiebeveiliging opstellen om tot een volwassen security-organisatie te komen, en securitytesten uitvoeren om de cyberweerbaarheid te versterken.

© DNB

Figuur 1: Stappenplan om tot een volwassen security-organisatie te komen en de cyberweerbaarheid te versterken Bron: DNB Cyber Resilience & Crisis Management

Een volwassen security-organisatie en een hogere cyberweerbaarheid.

De horizontale as in Figuur 1 toont de vier aspecten van informatiebeveiliging die moeten worden geïmplementeerd om tot een volwassen security-organisatie te komen.

De verticale as toont de securitytesten (met oplopende organisatorische impact) waarmee de cyberweerbaarheid van de organisatie kan worden verhoogd.

De volgorde van deze testen staat niet noodzakelijkerwijs vast. Het is echter wel van belang dat testen regelmatig worden herhaald en dat de resultaten worden geëvalueerd en gebruikt om de security-organisatie doorlopend te verbeteren.

Een roadmap voor het testen van de informatiebeveiliging opstellen ter voorbereiding op een echte cyberaanval

De CISO definieert doelen voor de volwassenheid van de informatiebeveiliging en cyberweerbaarheid van de organisatie op basis van de bedrijfsdoelstellingen en relevante cyberbedreigingen. Daarbij gaat het om technologische, fysieke, menselijke en procesmatige aspecten. Een strategie voor securitytesten kan worden vormgegeven op basis van de beoogde doelen, rekening houdend met de CIA-rating van kritieke functies en de ondersteunende informatiesystemen. Dit kan de organisatie helpen om te voldoen aan de Digital Operational Resilience Act (DORA).

Na goedkeuring op bestuursniveau richt de CISO een organisatiestructuur in voor de beheersing van informatiebeveiligingsrisico's. Daartoe kan een stuurgroep voor informatiebeveiliging worden opgezet in de eerste lijn, onder voorzitterschap van de CISO. Deze stuurgroep voert gap-analyses uit voor elke stap die wordt weergegeven in Figuur 1. Veranderingen en acties die in de loop van de tijd moeten worden uitgevoerd om vastgestelde hiaten te dichten en de beoogde doelen te bereiken, kunnen overzichtelijk worden weergegeven in een roadmap voor het testen van informatiebeveiliging.

Om de kwaliteit van geplande acties en de geïmplementeerde beveiligingsmaatregelen te waarborgen en continu te verbeteren, dient de plan-do-check-act (PDCA)-cyclus te worden gevolgd. De CISO is verantwoordelijk voor het coördineren en controleren van geïmplementeerde maatregelen en rapporteert aan het bestuur over status en voortgang. Deze stapsgewijze aanpak kan organisaties helpen hun informatiebeveiliging te verbeteren en zich op een echte cyberaanval voor te bereiden.

Beschrijving van de stappen

Hieronder volgt een korte beschrijving van de stappen uit Figuur 1, waarbij enkele aandachtspunten bij het implementeren van de stappen aan bod komen.

Horizontale as: een volwassen beveiligingsorganisatie opbouwen

Een volwassen beveiligingsorganisatie heeft de volgende vier aspecten van informatiebeveiliging geïmplementeerd, die hieronder worden toegelicht:

Governance

Een CISO - of iemand in een vergelijkbare functie - is meestal verantwoordelijk voor informatiebeveiliging en beschikt over een directe rapportagelijn naar het bestuur, dat eindverantwoordelijk is voor informatiebeveiliging. Eerstelijns management dient de wet- en regelgeving en het vastgelegde informatiebeveiligingsbeleid na te leven. Dat betreft alle aspecten van informatiebeveiliging: technologie (IT-infrastructuur en bedrijfsapplicaties), fysieke beveiliging (kantoorgebouwen, datacenters), mensen (alle medewerkers, inclusief het management), processen (inclusief bedrijfsprocessen), en uitbestede dienstverlening.

Van belang is dat deze eerstelijns managers van alle betrokken afdelingen (zoals bedrijfsvoering, personeelszaken, IT, facilitair management en zowel contract- als servicemanagement) zich evenals de CISO bewust zijn van hun rol en verantwoordelijkheid met betrekking tot informatiebeveiliging. De CISO kan een stuurgroep voor informatiebeveiliging opzetten en voorzitten en regelmatig met deze managers overleggen. Deze besprekingen dienen om te adviseren over geïmplementeerde maatregelen, en om deze te coördineren en te controleren, waarbij de CISO over status en voortgang aan het bestuur rapporteert.

Basishygiëne

Organisaties moeten hun kritieke bedrijfsfuncties (kroonjuwelen) en onderliggende informatiesystemen en -diensten in kaart brengen, inclusief alle zogeheten ‘endpoints’. Samen vormen deze het aanvalsoppervlak van de organisatie voor hackersgroepen ('threat actors'). Aan de hand van dit aanvalsoppervlak - in combinatie met de context van de organisatie, haar rol in de toeleveringsketen en haar uitbestede diensten - kunnen de informatiebeveiligingsrisico's en de risico’s van uitbesteding worden bepaald.

Risicobeheersing is het proces van het vaststellen, beoordelen en beheersen van deze risico's. Dit vormt de kern van de basishygiëne en geeft inzicht in de bedrijfsmiddelen die moeten worden beschermd en de basismaatregelen die moeten worden genomen. ISO27005 is de internationale norm die beschrijft hoe informatiebeveiligingsrisico's kunnen worden vastgesteld, beoordeeld en beheerst. Organisaties die hun volwassenheid willen versterken, kunnen deze norm als richtlijn gebruiken. Toegangscontrole voor gebruikers, two factor authentication, back-up- en herstelprocedures en offline back-up zijn voorbeelden van belangrijke maatregelen. ISO27002 is een aanvullende norm en biedt een basisset beveiligingsmaatregelen die organisaties risico gebaseerde kunnen kiezen en implementeren.

Financiële instellingen in Nederland moeten voldoen aan de DORA-regelgeving. Net als in andere sectoren kunnen zij daarvoor gebruik maken van de ISO27001-norm en -certificering of een afgeleide daarvan. Voor de gezondheidszorg is dat bijvoorbeeld NEN7510 en overheidssector maakt hiervoor gebruik van de Baseline Informatiebeveiliging Overheid (BIO). Het doel van iedere norm is om 'in control' te zijn wat informatiebeveiliging betreft.

SOC

Het Security Operations Center (SOC) zorgt voor bewaking, detectie en beheersing van 'security events' en beveiligingsincidenten. Hierbij berust de verantwoordelijkheid voornamelijk bij speciale SOC-analisten, die proactief 'security events' bewaken en categoriseren, en reageren op beveiligingsincidenten. Ook initiëren zij herstelprocedures wanneer de vertrouwelijkheid, integriteit of beschikbaarheid van informatiesystemen in het geding is. Het SOC kan intern belegd zijn of (deels) worden uitbesteed aan een security provider.

Het SOC gebruikt een SIEM-oplossing (Security Information & Event Monitoring) voor het bewaken en detecteren van 'security events' en beveiligingsincidenten. Daarom verzamelt en analyseert het SOC doorlopend grote aantallen logbestanden van kritieke systemen van de organisatie. Er kunnen handmatig 'use cases' (alarmbellen) worden gedefinieerd om verdacht gedrag binnen deze logbestanden te detecteren. Het implementeren van een SIEM-oplossing vergt aanzienlijke afstemming en inspanning. Door het grote aantal alerts (en valse positieven) kunnen beveiligingsteams overweldigd raken, waardoor het SOC mogelijk juist kritieke alerts mist. Een gebalanceerde inrichting van de SIEM-oplossing is daarom noodzakelijk.

Om het werk van de SOC-analisten efficiënter maken, kunnen ook Endpoint Detection & Response (EDR) en Network Detection & Response (NDR) worden geïmplementeerd. De EDR-oplossing detecteert automatisch Indicators of Compromise (IoC's) op endpoints in het aanvalsoppervlak door gebruik te maken van wereldwijd gedeelde informatie over operationele bedreigingen. EDR kan ook afwijkend en verdacht gebruikersgedrag op endpoints detecteren en hier automatisch op reageren. Terwijl de EDR-oplossing elk endpoint bewaakt, kan de NDR-oplossing verdachte netwerkactiviteiten bewaken en detecteren en daar automatisch op reageren.

SOAR-technologie (Security Orchestration, Automation and Response) kan helpen bij het coördineren, uitvoeren en automatiseren van taken tussen verschillende mensen en geïmplementeerde beveiligingstools, allemaal binnen één platform.

Threat intelligence

Door het gebruik van threat intelligence kan een organisatie inzicht krijgen in de voor hen relevante dreigingsinformatie. Hiervoor kan tooling worden aangeschaft bij een externe security provider die daarna regelmatig updates uitbrengt waarmee de dreigingsinformatie wordt geactualiseerd. Hierdoor kunnen organisaties tijdig anticiperen op nieuwe, of escalerende cyberbedreigingen door passende maatregelen te nemen. De informatie over operationele bedreigingen levert directe input voor de geautomatiseerde oplossingen voor detectie door het SOC. Informatie over tactische bedreigingen kan worden gebruikt om te onderzoeken of het SOC van de organisatie bestand is tegen de gebruikte technieken, tactieken en procedures (TTP's) van relevante internationale 'threat actors'.

Verticale as: de cyberweerbaarheid versterken door security-tests

Terwijl de vier aspecten van een volwassen security-organisatie worden geïmplementeerd en de volwassenheid aantoonbaar toeneemt, kunnen securitytesten ook met een toenemende organisatorische impact worden uitgevoerd. Daarmee neemt de intensiteit van deze testen ook toe van meer basale technische testen en scans naar geavanceerde securitytesten. Deze verschillende varianten zijn hieronder toegelicht.

Vulnerability scanning

Het scannen op kwetsbaarheden is een technische basistest voor beveiliging en maakt deel uit van de beheersing van kwetsbaarheden. Het is een geautomatiseerd en proactief proces dat wordt uitgevoerd door een scantool. Dergelijke scantool kan dagelijks bekende kwetsbaarheden (CVE's) op endpoints, informatiesystemen en netwerken opsporen. Door potentiële zwakke plekken in de beveiliging te identificeren en aan te pakken, kunnen organisaties het aanvalsoppervlak beschermen tegen potentiële cyberaanvallen.

Pentesting

Pentesting staat voor penetratietesten. Deze worden vooral gebruikt om te zoeken naar technische kwetsbaarheden. Ook wordt onderzocht of er combinaties van kwetsbaarheden in een informatiesysteem of bedrijfsproces kunnen worden gebruikt om informatie te compromitteren. Een penetratietest maakt gebruik van menselijke creativiteit en is beperkt tot componenten die deel uitmaken van de scope van die test, zoals een webapplicatie of een ander informatiesysteem. De scope kan zelfs zodanig uitgebreid worden dat ook de fysieke ruimte - waar de apparatuur en de mensen die ermee werken zich bevinden – wordt meegenomen.

De eigenaren van deze informatiesystemen zijn verantwoordelijk voor de penetratietesten van hun eigen systemen en het laten verwerken van de uitkomsten ervan door de beheerders van die systemen. Penetratietesten maken vaak deel uit van het ontwikkelen en testen van nieuwe systemen en zijn soms verplicht voordat een systeem in productie wordt genomen.

Awareness testen

Het belang voor security awareness (beveiligingsbewustzijn) is van toepassing op alle werknemers, inclusief het management. Aangezien de meeste teams met gevoelige informatie werken, kan iedereen bijdragen aan de beveiliging daarvan. Daarom moet iedereen zich bewust zijn van zijn of haar eigen rol en verantwoordelijkheid bij het voorkomen van aanvallen.

Een security awareness-programma richt zich op het veranderen van menselijk gedrag waar het gaat om informatiebeveiliging. Er zijn verschillende manieren om de bewustwording van werknemers te vergroten, zoals een awareness-training (onderdeel van het inwerkproces), online-campagnes, social engineering-tests en phishing-simulaties. Het is belangrijk dat de CISO afdelingen als Personeelszaken en Communicatie betrekt bij het opstellen van een security awareness-programma.

Crisismanagement

Een vastgelegd en actueel crisismanagementplan en een goed getraind CMT zijn voorwaardelijk voor de bedrijfscontinuïteit van elke organisatie. Door het CMT regelmatig uit te dagen door relevante crisisscenario's te oefenen kan de weerbaarheid van de organisatie worden verhoogd. Deze scenario’s kunnen getest worden aan de hand van zogenaamde tabletop-oefeningen of aan de hand van een volledige crisissimulatie, waarin een beveiligingsincident escaleert tot een (cyber)crisis.

Purple teamtesten

Ten behoeve van purple teamtests schakelt de organisatie een red team van ethische hackers in, dat zich bij het blue team (SOC-medewerkers) voegt voor korte technische sessies. Rood + blauw = paars, vandaar de naam purple teamtesten. Tijdens deze technische sessies werken het red en blue team samen en onderzoeken ze de effectieve werking van de reeds getroffen technische maatregelen. Ook onderzoeken ze samen of het blue team in staat is de nieuwste aanvalstechnieken (TTP's) - die door relevante 'threat actors' worden gebruikt - op te sporen en hierop te reageren. Purple teamsessies kunnen worden gebruikt om het SOC voor te bereiden op echte cyberaanvallen of op toekomstige red teamtesten.

Red teamtesten

Red teamtesten is de ultieme manier om de cyberweerbaarheid van een organisatie te testen. Ook voor dit soort testen schakelt de organisatie een red team van ethische hackers in. Dat red team voert vervolgens ten minste één aanvalsscenario uit, bij voorkeur op basis van de voor die organisatie relevante dreigingsinformatie. Alle kritieke functies vallen binnen de scope van de test. Het aanvalsoppervlak voor het red team bestaat uit de onderliggende productiesystemen en -diensten, inclusief fysieke aspecten, de mensen, processen en eventueel derde partijen (leveranciers van informatiesystemen).

Het blue team is niet op de hoogte van de red teamtest, hetgeen de test nog realistischer maakt. Uitbestede systemen en diensten kunnen buiten de scope van de test vallen wanneer leveranciers om juridische redenen niet willen of kunnen deelnemen. Het is daarom van belang om ‘the right to red teaming’ op te nemen in de contracten met deze derde partijen.

Een red teamtest wordt vrijwel altijd gevolgd door een purple teamtest, zodat het blauwe team inzicht krijgt in de uitgevoerde scenario's en kan leren van de bevindingen. Ook kunnen de uitgevoerde testscenario’s en de bevindingen van de red teamtest worden gebruikt om een realistisch crisismanagementscenario op te stellen als input voor een crisismanagementtest.

Voor meer informatie over de verschillende soorten raamwerken die DNB ontwikkeld heeft en gebruikt voor dreiging gebaseerde red teamtesten, zie Begeleiding cyberweerbaarheidstesten door DNB

Ontdek gerelateerde artikelen

DNB maakt gebruik van cookies

Om de gebruiksvriendelijkheid van onze website te optimaliseren, maken wij gebruik van cookies.

Lees meer over de cookies die wij gebruiken en de gegevens die we daarmee verzamelen in onze cookie-policy.